用的buu的环境。页面title是uesless,直接看附件,搜admin,在database.ts文件里发现admin的创建代码:

1 | INSERT INTO users (id, username, password) VALUES (1, 'admin','e365655e013ce7fdbdbf8f27b418c8fe6dc9354dc4c0328fa02b0ea547659645'); |

用的buu的环境。页面title是uesless,直接看附件,搜admin,在database.ts文件里发现admin的创建代码:

1 | INSERT INTO users (id, username, password) VALUES (1, 'admin','e365655e013ce7fdbdbf8f27b418c8fe6dc9354dc4c0328fa02b0ea547659645'); |

有一个注册窗口,一个登录窗口,附件给了源码,看一下登录逻辑:

1 | if(isset($_POST['username'])&&isset($_POST['password'])&&isset($_POST['code'])){ |

之前博客放github仓库的图片半天打不开,怀疑是那个raw.githubusercontent.com网址必须要挂梯子了;

然后偷窥了一些群友的blog,观察了一下图片的链接,终于在KKfine的博客里发现了好用的办法,我悟了,偷学成功~~

环境:win10,Docker当前最新版。

因为想尝试一下出web题(完了好像别人都出够题了,那算了,反正我也就能出个签到题),所以开始配一个Docker的环境。

下载地址(官网):https://hub.docker.com/

下载附件得到了一群代码,简单看了以下,完全做不来。。。真吓人。。

在readme文件中有如下信息:

该目录下的文件,对应在远程主机上的目录为 /source ,

例如:该目录下 app.js 在远程主机上的绝对路径为 /source/app.js .

在routes下的index.js文件里有:(但是没太明白为什么这个文件是主逻辑文件,在这个位置)

网上找到的wp不太多,只能勉强跟着做。

在上传了上一次的fakebook博文后,我浏览了该页面,然后发现滚动条到达底部后,文章内容未显示完全,且没有底部的其他信息。(如图)

随后,我登录github该主题的issue模块查阅有没有解决办法,发现了2019年有人出现类似问题,并提出“能否把进度条设置长一些”的建议,但一直未能得到解答。

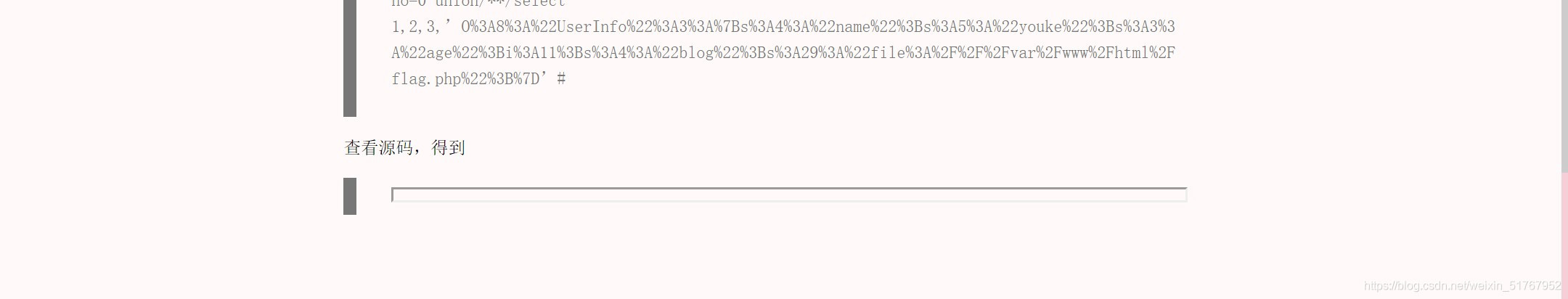

一开始是这个界面。

面对这种复杂的界面(一堆按钮的界面)通常我都不会做。。

扫一下。

robots.txt有东西:

User-agent: *

Disallow: /user.php.bak

之前博客用的是jekyll的一个主题,看久了觉得太丑了(是我搭的不好),就换了一个主题,(呃呃还是很丑)同时采用hexo进行搭建,用时两天捣鼓好了,但是又没完全捣鼓好。在研究怎么把字体换一下。目前我把font文件夹的三个字体模式ttf,woff,woff2都换成了华文中宋的并不改变文件名,然后很显然没有任何变化。。。好了我破案了,改了下css的body的font-family成功变成了宋体~~~~~开心。

直接给了源码,看题目名好像是“逆转思维?”

1 |

|

没有做过ssrf的题,找一个了解一下。

直接给了源码:

1 |

|

页面打开直接是源码

1 |

|

扫了一下,没有别的东西了。

查下禁用函数:

?a=phpinfo();

PHP Version 7.4.0-dev